Windows 10 y la privacidad

por:Ya estamos de nuevo aquí para tratar algunos temitas de seguridad, hacking y privacidad, marca de la casa. Y hoy nos centraremos en el nuevo Windows 10, como no podría ser de otro modo.

¿Está la privacidad en peligro con Windows 10?

Windows 10 ha llegado y trae, muchas vulnerabilidades para tu privacidad, y no pocas herencias para tu seguridad que se mantienen de versiones anteriores.

Entre las vulnerabilidades que trae el nuevo sistema operativo de Microsoft y que no son achacables a versiones anteriores, sino que son un ejercicio de nuevo cuño propio de la política de la empresa de querer saber todo lo que pueda de nosotros, nuestros hábitos, datos, intimidades y demás, podemos destacar:

Que, por defecto el Sistema Operativo viene preconfigurado con todas las opciones de privacidad, no sólo al mínimo, sino explícitamente encaminadas a que Microsoft recolecte toda la información de nuestros hábitos de navegación, historial, información personal tanto online como offline, documentación contenida en nuestros discos duros (con la excusa de que Cortana precisa acceder a esta información íntima para poder darnos un “mejor servicio y atención”, etc, etc…

Mi recomendación en materia de seguridad es clara:

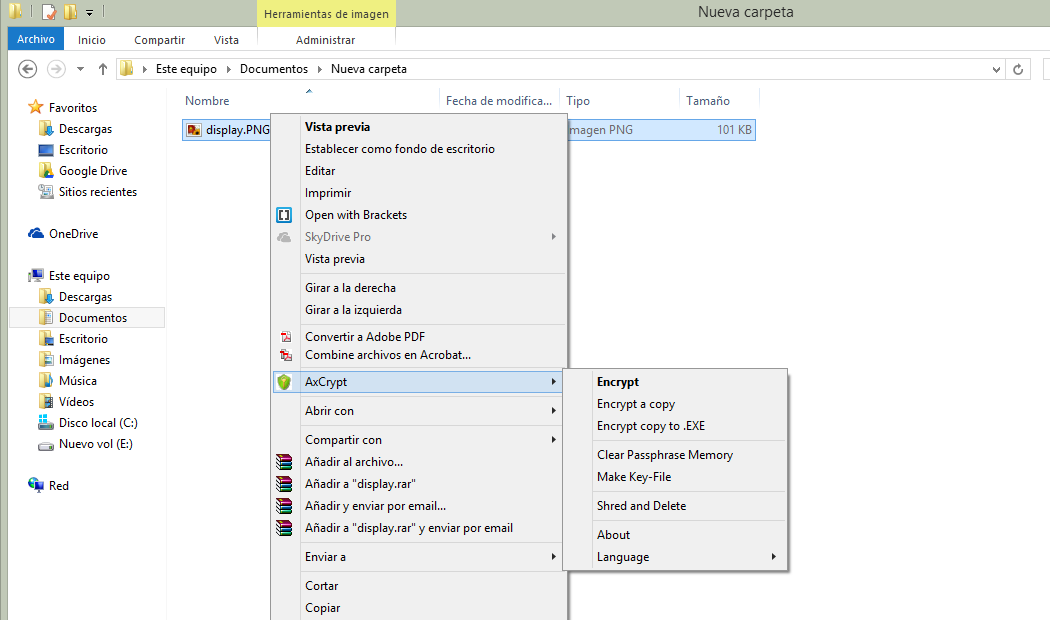

- Acceder a las opciones de privacidad en “configuración” y leer hasta el último detalle cada opción.

- Desconectar o Inhabilitar todo lo que te parezca grotesco o que atenta contra tu intimidad, tu privacidad, tu seguridad o tu información personal. (Hay tanto que deshabilitar, ya te lo anticipo, que este post sería enorme si trato una a una cada opción).

- Desactivar Cortana si no lo vas a usar. Y si lo vas a usar, ten en cuenta que el precio a pagar en vulnerabilidad de tu intimidad es demasiado alto como para que el juguetito del asistente personal resulte ya atractivo.