Pequeño curso sobre TOR y la Deep Web (I)

por:Bueno amigos, comenzamos aquí hoy una serie de artículos (que para su mejor seguimiento irán numerados) en el que nos vamos a centrar en una de las principales áreas de conocimiento cuando de hacking, seguridad online y anonimato se trata. Hablamos tanto de TOR como de la Deep Web.

Hoy vamos a esbozar unos cuantos parámetros iniciales básicos y generales que, no obstante vuestro nivel de especialización, deben tenerse en cuenta para las futuras inmersiones que haremos, con mucho cuidado y más precaución, en la Deep Web. De manera que es altamente recomendable no saltarse estas primeras entregas aunque parte de lo que aquí se reseñe os parezca básico o ya lo conozcáis. Recordad: la Seguridad parte de no descuidar, precisamente, los más elementales parámetros y el sentido común.

El segundo aviso que quisiera hacer ya desde este primer post (aunque creo que lo repetiremos en todos los subsiguientes de esta serie) es que aquí estamos para aprender, enseñar y compartir conocimientos. En ningún modo alentamos, justificamos o respaldamos actividades ilícitas, ilegales o inmorales de ninguna índole. No nos hacemos responsables del uso que cada cual pueda darle al conocimiento. De hecho, la Tecnología (ya lo hemos dicho muchas veces en otros artículos) es NEUTRA. Es el uso que cada cual le da a la misma lo que la pervierte o la eleva. Como todo en la vida, vamos…

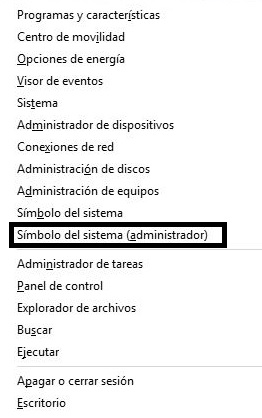

Como primeros pasos, hoy enseñaremos la configuración añadida que debemos realizar en nuestro navegador web antes de la instalación y ejecución de Tor, para que nuestra navegación sea verdaderamente anónima, dado que por eliminación, la configuración que trae Tor NO ES NI 100% SEGURA, NI 100% ANÓNIMA.

Aquí se trata de añadir capas de abstracción, y nuevas pautas de navegación para combinarlas con la tecnología de Tor de cara a garantizar el mayor grado posible de anonimato en nuestra navegación por Internet, vayamos a entrar en la Deep Web o simplemente queramos navegar por la Red convencional de manera segura y privada.