Hoy nos vamos a centrar en uno de los factores importantes que tiene la Power Shell de Windows o el símbolo del Sistema convencional de nuestro sistema operativo de Microsoft, porque cuenta con alguna herramienta interesante en materia de seguridad y hacking, sobre todo a la hora de detectar posibles intrusos en nuestro sistema.

Ya en su día dedicamos un post al modo práctico y rápido de detectar intrusos, software malicioso o virus actuando en segundo plano en nuestro equipo, a través del Administrador de Tareas y cómo utilicé ese método para localizar e inutilizar el virus de la empresa Ardamax que activa nuestra webcam para espiarnos. Podéis consultar ese post aquí.

Pero hoy queríamos analizar otro método “manual” (en ausencia de software de administración de redes, gestión de paquetes o pentesting de puertos) para detectar posible actividad de intrusión en nuestro sistema o equipo, así como para conocer y analizar si hay archivos que se estén compartiendo sin nuestro conocimiento con usuarios remotos.

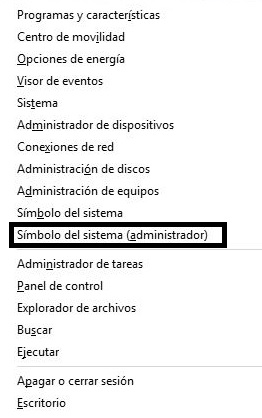

Para ello vamos a acceder al Símbolo del Sistema con permisos de Administrador.

Primero presionamos la tecla Windows (la que presenta el logo en el teclado) + X y eso despliega el siguiente menú:

Y seleccionamos la opción “Símbolo del sistema (administrador)” como vemos remarcado en la imagen.

Con este requisito previo nos ahorramos la incomodidad de que el equipo nos devuelva mensajes de incapacidad a la hora de ejecutar determinadas acciones por no tener permisos suficientes.

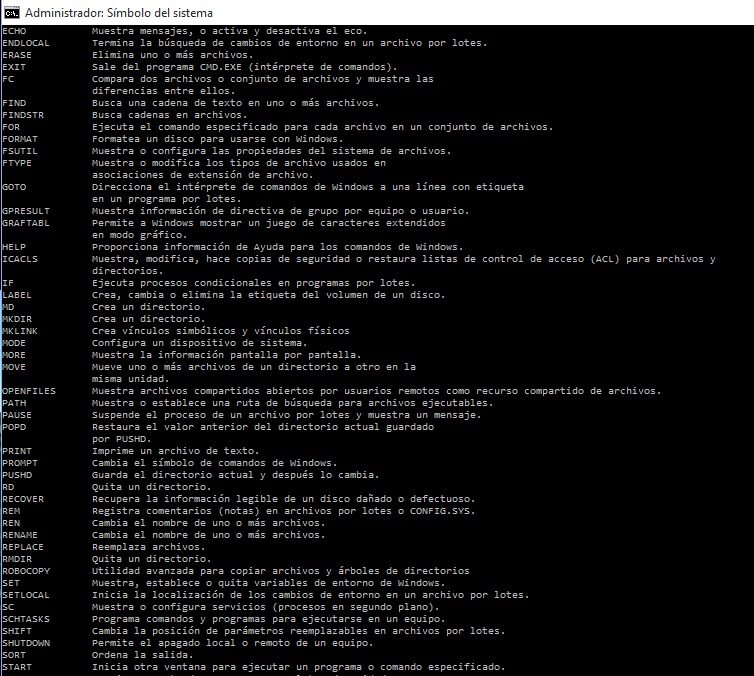

Una vez dentro del símbolo del sistema con permisos de administrador, podemos invocar un listado de comandos para conocer un poco mejor todo lo que éste nos ofrece.

Tecleando “help” (sin las comillas), el símbolo del Sistema o la PowerShell de Windows (que son cosas distintas pero que en este caso nos sirven igual) nos devuelve el listado de comandos operativos.

Para el caso práctico de hoy en materia de detección de actividad o movimiento de archivos de manera remota, sin nuestro conocimiento, invocaremos “openfiles” (sin las comillas, por favor).

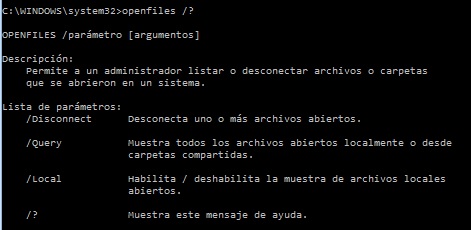

Esto nos devolverá un listado con la actividad que se esté ejecutando en la máquina, de manera desconocida o en segundo plano, en materia de intercambio, entrada o salida de archivos. De hecho, como expone brevemente la propia descripción de este comando, openfiles “Muestra archivos compartidos abiertos por usuarios remotos como recurso compartido de archivo.“

Así mismo, en caso de que se nos reporte alguna actividad que no nos guste o de la que no tengamos constancia, podemos actuar desde ahí mismo para neutralizarla directamente a través del siguiente comando: openfiles /?

Como observamos, al invocar y profundizar con este comando, tenemos varias posibilidades de neutralización directa de toda actividad de movimiento de archivos que puedan estar siendo manipulados, introducidos o extraídos de manera remota.

- Podemos desconectar uno o más archivos abiertos o en ejecución. “/Disconnect”

- Comprobar todos los archivos abiertos localmente o desde carpetas compartidas para una mejor comprobación de la potencial actividad remota no autorizada. “/Query”

- Habilitar o deshabilitar la muestra de archivos locales abiertos. “/Local”