En este artículo vamos a hablar de las distintas maneras o sistemas de seguridad que hay en las aplicaciones comerciales, para intentar paliar la creciente piratería de sus programas. Explicaremos algunos de los métodos más comunes que utilizan, software tan conocido como Windows y Office.

Como siempre digo en mis artículos, hemos venido a compartir conocimiento y desde Somos Binarios, no nos hacemos responsables de la manera en la que sean utilizados.

Tabla de contenidos

Los antecedentes que todos conocemos

A todos nos ha pasado: Un amigo nos pasa un CD con unos cuantos programas excelentes, actualizados y… caros. Que si un buen Office, que si el último Windows 8.1 Pro, que si un Corel Draw, un Autocad o un Photoshop.

O, cómo olvidar ese otro caso en el que nos hacemos con un enlace Bittorrent para cualquiera de esos programas tan necesarios pero de precio elevado. ¿Cómo renunciar a bajárnoslo…?

Te suena la película ¿verdad?

Bien, pero tener ese software en nuestro equipo es sólo la primera mitad del Nirvana. Después viene la trampa que las compañías de software han ideado para tratar de impedir que esos programas se queden en nuestro sistema mucho tiempo si no hemos desembolsado los cientos de euros que cuestan. Estamos hablando de las claves de producto o de la activación del producto.

Método manual versus programas activadores

Como ocurre con todo en la vida, siempre existen dos formas de hacer las cosas: manualmente, o de manera automatizada. La tecnología suele hacer casi todas las labores mucho más cómodas y rápidas. Pero a los que, como un servidor, tenemos un espíritu de hacker y adoramos liberar la tecnología, no hay nada como adentrarse en las librerías de un sistema y toquetear todo lo que se ponga a tiro.

Por lo general (y por experiencia) la forma “manual” más eficaz con la que aseguran sus programas se encuentra entre las distintas librerías en busca de la carpeta o carpetas, de las siguientes nomenclaturas: “/keylog”, “/key”, “/activation”, “/keyproduct” o similar.

Esa carpeta (una vez la hayamos encontrado en algún subdirectorio, dado que no nos aparecerán en las cabeceras de las librerías raíz) contiene un pequeñísimo ejecutable destinado a pedirnos la mencionada clave de producto, compararla con la que tiene guardada por eliminación y dar el “Sí”, o el “No”.

Por ello la primera medida de protección es la carpeta o ficheros de activación, pero por si a alguien se le ocurre, que con eliminarla no se consigue saltarse todas las medidas de seguridad del software. Sino eliminar una de las múltiples protecciones. Pero, comprendo que para el usuario medio o el que no se sienta demasiado hacker, esta metodología puede ser aburrida y demasiado “manual”.

Activadores automáticos

La otra alternativa es dejar hacer a un software activador. Esta metodología no sólo es cómoda y sencilla, sino que, a diferencia de la anterior, este método sí que sirve para activar el programa que necesitamos utilizar.

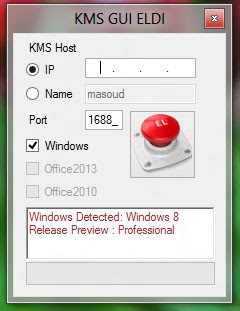

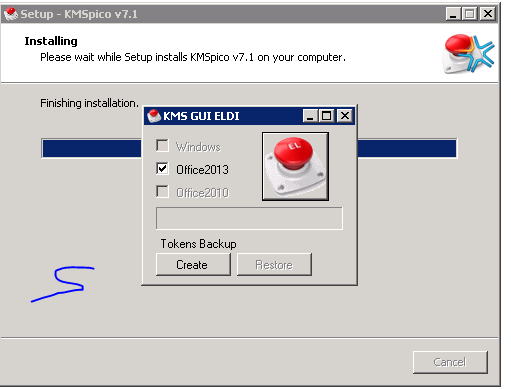

Un ejemplo de programa de este tipo es KMSPICO. como os podéis imaginar, este tipo de software no cuenta, precisamente, con las bendiciones de compañías como Microsoft, Adobe, IBM, Apple y demás. No en vano, estos programitas son su bestia negra o el colador por el que los usuarios logran no sólo tener su caro software, sino además, saltarse y aprobar con nota el proceso de activación del mismo.

KMSPICO está especialmente diseñado para detectar en tu equipo, el sistema operativo que tienes y la suite de ofimática que usas. Además su uso es muy sencillo y básicamente ejecuta una serie de comandos o pasos, que se descubrieron por el método manual y que alguien, los ha automatizado creando un software. Es decir, que el software es tan bueno que no emplea puertas traseras sino que engaña a la propia Microsoft activando sus propios programas sin complicaciones, ni pruebas extrañas de claves o generación de código.

No indicaremos aquí dónde o cómo descargarse este programa, porque nos limitamos a compartir conocimiento, a exponer los distintos métodos y sistemas de seguridad, de manera que podamos conocer esta parte tan “oscura” de la mayoría del software que utilizamos.

Conclusiones:

Las moralejas de este post son varias:

- Todo sistema puede ser hackeado, tanto manual o informáticamente.

- Hacer las cosas manualmente sólo requiere de paciencia, conocimiento y ganas de investigar/romper cosas.

- Siempre hay un programa que hace justo lo que no quieren que logres.

Así termina esta pequeña entrada, esperamos que os haya gustado conocer esta parte tan oculta y los métodos que usan las compañías para implementar sistemas de seguridad para evitar la piratería.