Esta semana teníamos claro cuál debía ser el tema del post de seguridad y hacking en Somos Binarios dado que, un servidor, pudo detectar una amenaza phishing propagada a través de Twitter por error en un artículo de una conocida publicación informática y tecnológica que a buen seguro muchos de vosotros conocéis e incluso es posible que sigáis.

Como es evidente, no daremos el nombre de dicha publicación. Tan sólo vamos explicar cómo detectamos (por casualidad) dicha amenaza de phishing involuntario, expondremos por qué era involuntaria y sacaremos varias enseñanzas del peligro potencial de este tipo de equivocaciones, para aprender de los errores. Hemos informado a la publicación afectada, para su inmediata corrección y protección, tan pronto identificamos el problema. Tal como se debe hacer en estos casos, eso es hacking ético.

La detección del agujero de seguridad

Así que, empecemos…

Todo comenzó un mediodía con un tweet como cualquier otro, recibido en mi visor de Twitter como al cabo del día cualquiera de vosotros recibe decenas o centenares. Hasta ahí, nada del otro mundo.

El caso es que me interesa el contenido que anuncia dicho tweet que en concreto es un nuevo artículo de una conocidísima publicación sobre informática y tecnología que tiene más de 140.000 seguidores en esta red social (ahí es nada), de modo que hago clik en el enlace a dicho artículo para leerlo al completo.

Accedo sin problemas a la página del artículo de la mencionada publicación y comienzo a leer el artículo. En un determinado punto del mismo, se incluye un enlace a la web de la empresa de la que se estaba hablando en dicho artículo y a su nuevo servicio, de manera que para profundizar, también decido ir a la web de dicha empresa tecnológica haciendo clik en el enlace que los autores del artículo habían incluido en su texto.

Y ahí saltan las alarmas.

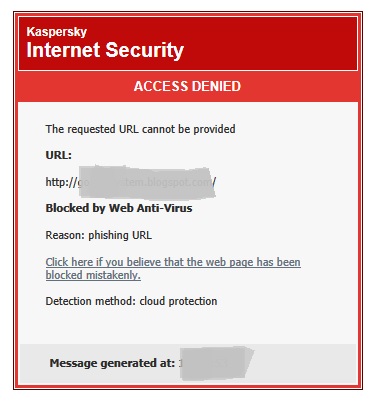

Mi antivirus (no tengo empacho en mencionarlo: Es la última edición actualizada de Karpesky) frena la apertura de esta nueva pestaña y me advierte que la página que quiero visitar está indexada como practicante de phishing.

Como quiera que en no pocas ocasiones los antivirus se equivocan o, sencillamente, alertan de una amenaza inexistente, procedo a la revisión del dominio completo de esa web que se me anuncia como maliciosa y compruebo que, en efecto, no corresponde a la empresa de la que se habla en el artículo de la revista. Los autores habían introducido una url fraudulenta nomenclada para inducir a error por su semejanza con las “oficiales” y seguras. Tema que ya tratamos en Somos Binarios.

Así que rápidamente pude darme cuenta de que estábamos ante un caso de phishing. Esto es, una web que quiere hacese pasar por lo que no es, camuflando su url con un dominio que induce a error o que imita a otro saneado, para captar tráfico y a partir de ahí… lo que se pueda hacer.

Claro que el problema no estaba tanto en el error de los autores del artículo que habían caído en la trampa, sino en el hecho de la gran difusión que esa publicación online tiene y los cientos de miles de seguidores que acumula en Twitter y otras redes sociales. De manera que el favor que le estaban haciendo a esa web maliciosa, sin saberlo, y el peligro de expansión de malware eran evidentes.

¿QUÉ HICIMOS?

Pues lo que se debe hacer en estos casos: Ponernos en contacto inmediato con los administradores del sitio web y de las redes sociales de dicha publicación online para informarles del agujero de seguridad en el que habían caído y la propagación involuntaria que estaban haciendo de una web maliciosa, explicándoles el error en el que habían incurrido y pidiéndoles que lo solventaran.

¿QUÉ ENSEÑANZAS SACAMOS DE ESTA EXPERIENCIA DE SEGURIDAD PRÁCTICA?

- – Que leer nuestros post sobre seguridad y hacking sirve. Sobre todo porque en la vida real vemos en acción mucho del material que aquí mostramos y compartimos.

- – Que un error de lectura o de tecleado en la nomenclatura de una url puede llevarnos directos (a nosotros y a nuestros clientes, amigos, seguidores, contactos…) a una web maliciosa o contaminadora de malware.

- – Que tener herramientas antivíricas, antispyware y demás relacionadas con la seguridad (y mantenerlas actualizadas) es fundamental hoy en día, incluso para algo tan aparentemente inofensivo como conectarse a Twitter y leer un artículo una mañana cualquiera.

- – Y, por último, que el poder expansivo y comunicativo de las redes sociales tiene estos “contras”. Una amenaza cualquiera puede propagarse a cientos de miles de personas con el simple hecho de que la cuenta de Twitter o Facebook correcta cometa un error o tenga un agujero de seguridad involuntario.

De manera que, mucho ojo, herramientas actualizadas y sentido común.

A nosotros, nos ha complacido poder ayudar (esperamos) a la detección y corrección de un agujero de seguridad expansiva como el que os hemos compartido hoy, especialmente porque los procesos empleados para su detección e información a la parte dañada se habían explicado anteriormente en estos mismos post sobre seguridad y hacking en Somos Binarios.

Saludos a todos.